Los ciberataques en la modalidad de phishing son difíciles de identificar por los antivirus porque pueden llegar por medio de correo electrónico, mensajes SMS o ligas de whatsApp, y donde el ataque se comienza a dar en el momento en el que se interactúa con estos mismos.

Hay que recordar que la finalidad del hacker que lanza esta modalidad de ciberataque es la de persuadir a la víctima por medio de engaños en compartir información personal y sensible puesto que se hace pasar por alguien que no es o suplanta la identidad de una empresa.

Otras modalidad de ataque de este tipo es por medio de archivos que se disfrazan como PDF o Word que simulan ser un recibo de pago, factura o algún otro tipo documento genérico que las personas esperan en un correo.

Cuando se trata de ataques de phishing dirigidos a empresas estos pueden tener la finalidad de instalar malware en el equipo infectado para más tarde esparcirse en toda la red con la finalidad de secuestrar o robar la información.

Hay ataques de phishing pensados en robar las credenciales de la víctima, esto puede pasar cuando las contraseñas se reciclan y una vez que el hacker se ha hecho de una contraseña puede probarla en distintas redes sociales o servicios de streaming, correos, etc., hasta dar con una que si aplique.

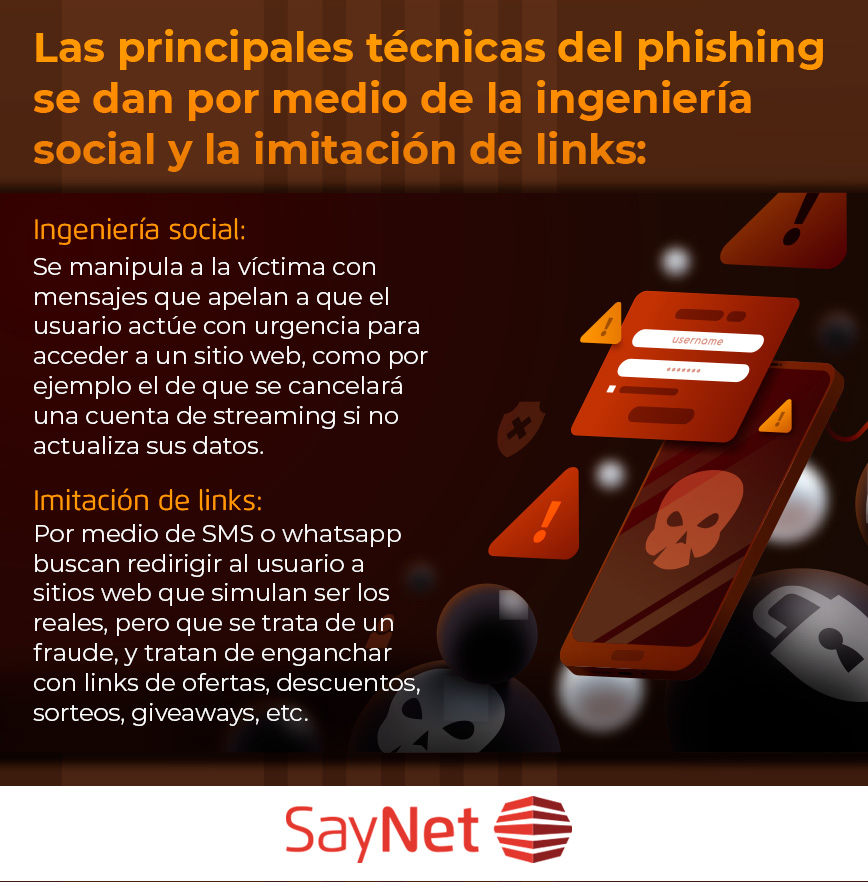

Generalmente los ataques de phishing se dan de dos maneras:

- En el primero, es por medio de la ingeniería social que se manipula a la víctima con mensajes que apelan a que el usuario actúe con urgencia para acceder a un sitio web, como por ejemplo evitar sanciones del SAT, un aviso de que se cerrará un servicio, red social o se cancelará una cuenta de streaming, todo esto desde correos donde imitan visualmente a la empresa en cuestión pero que al revisar la dirección de correo se pueden notar caracteres demás o de menos que hiciera creer que es real.

- La segunda técnica es la imitación de links, que es muy similar a la anterior pero estos se dan por medio de mensajes SMS o whatsApp para re-dirigir al usuario a sitios web que también simulan ser los reales pero que se trata de un fraude, estos casos los encontramos en links de ofertas, descuentos, sorteos, giveaways y hasta de supuestos avisos de que alguien hizo una compra con tu tarjeta de crédito, todo lo anterior con la intención de manipular a la víctima para que verifique su identidad pero en realidad está compartiendo sus datos a los hackers.