En la mayoría de las ocasiones los ataques de phishing se acompañan de estrategias por parte de los atacantes para usar las emociones humanas como el miedo o la sensación de urgencia para que la persona que está siendo el objetivo de dicho ataque comparta o divulgue sus credenciales de autenticación.

Estadísticas señalan que más del 70% de las brechas de seguridad comienzan gracias a los ataques de ingeniería exitosos porque ante el robo de identidad está dirigido al eslabón más débil en la cadena de ciberseguridad, que suele ser el elemento humano cuando no toma las debidas precauciones.

Conforme la tecnología sigue avanzando, las formas en las que los hackers se especializan y enfocan sus engaños también va evolucionando y algunos tipos de ataques por medio de la Ingeniería social son las siguientes:

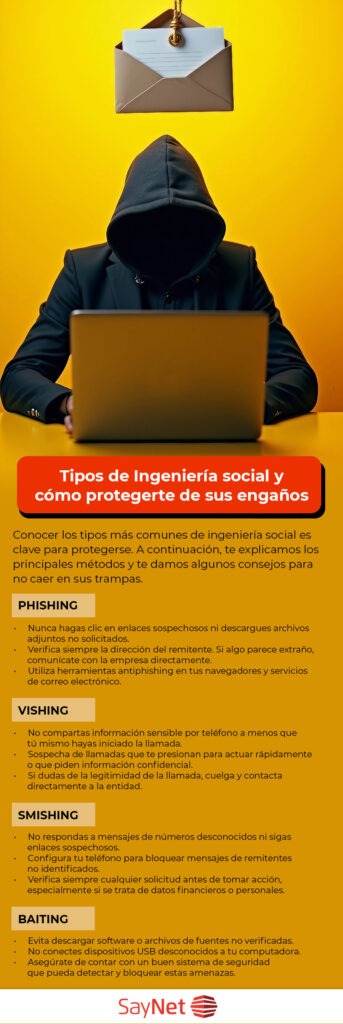

Tipos de Ingeniería social y cómo protegerte de sus engaños

La ingeniería social es una de las técnicas más comunes que los ciberdelincuentes emplean para manipular a las personas y obtener información confidencial o acceso a sistemas. En lugar de intentar vulnerar directamente sistemas informáticos, explotan la psicología humana para engañar a sus víctimas. Conocer los tipos más comunes de ingeniería social es clave para protegerse. A continuación, te explicamos los principales métodos y te damos algunos consejos para no caer en sus trampas.

1. Phishing

El phishing es uno de los tipos más conocidos de ingeniería social. Los atacantes envían correos electrónicos o mensajes que parecen provenir de fuentes legítimas (bancos, empresas de servicios, plataformas de compras, etc.), solicitando que la víctima ingrese información personal o acceda a un enlace fraudulento.

¿Cómo protegerte?

- Nunca hagas clic en enlaces sospechosos ni descargues archivos adjuntos no solicitados.

- Verifica siempre la dirección del remitente. Si algo parece extraño, comunícate con la empresa directamente.

- Utiliza herramientas antiphishing en tus navegadores y servicios de correo electrónico.

2. Vishing

El vishing involucra llamadas telefónicas en las que el atacante se hace pasar por una figura de autoridad (un agente bancario o del gobierno, por ejemplo) para obtener datos como números de tarjetas de crédito, contraseñas o información personal.

¿Cómo protegerte?

- No compartas información sensible por teléfono a menos que tú mismo hayas iniciado la llamada.

- Sospecha de llamadas que te presionan para actuar rápidamente o que piden información confidencial.

- Si dudas de la legitimidad de la llamada, cuelga y contacta directamente a la entidad.

3. Smishing

El smishing es similar al phishing, pero ocurre a través de mensajes SMS. Los estafadores envían mensajes que contienen enlaces maliciosos o instrucciones para realizar una acción urgente.

¿Cómo protegerte?

- No respondas a mensajes de números desconocidos ni sigas enlaces sospechosos.

- Configura tu teléfono para bloquear mensajes de remitentes no identificados.

- Verifica siempre cualquier solicitud antes de tomar acción, especialmente si se trata de datos financieros o personales.

4. Pretexting

En el pretexting, el atacante inventa un escenario falso para obtener acceso a información privada. Se presenta como una figura de confianza, como un colega, un soporte técnico o incluso un oficial del gobierno, para que la víctima le revele información importante.

¿Cómo protegerte?

- No proporciones información a nadie sin confirmar su identidad y propósito.

- Desconfía de solicitudes inesperadas de información personal o financiera.

- Capacita a tu equipo para que esté atento a estos intentos y siempre verifique antes de compartir datos.

5. Baiting

El baiting ofrece algo tentador, como una descarga gratuita o un USB "extraviado", para engañar a la víctima y lograr que descargue malware o acceda a sitios maliciosos.

¿Cómo protegerte?

- Evita descargar software o archivos de fuentes no verificadas.

- No conectes dispositivos USB desconocidos a tu computadora.