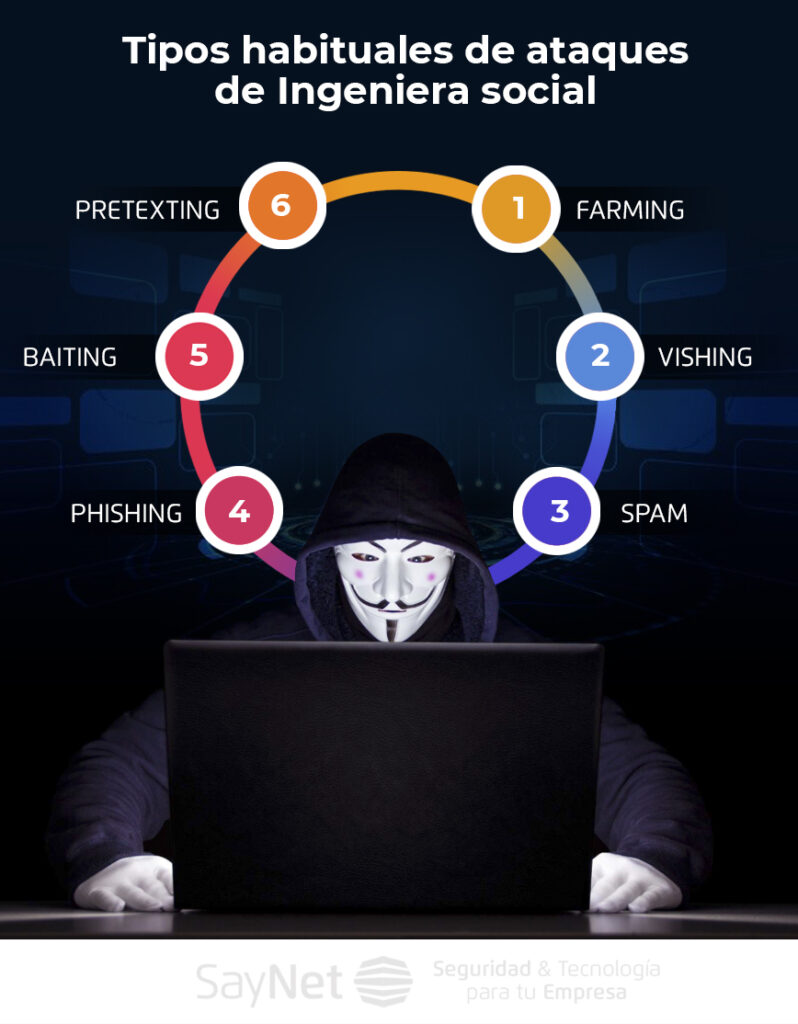

Hoy en día los ciberdelincuentes perfeccionan sus técnicas de ataque día con día y algo que para ellos es primordial es la ingeniería social.

¿Qué es? Es el mecanismo que utilizan los ciberdelincuentes para estafar a los usuarios, utilizando técnicas donde su objetivo principal es robar contraseñas, información e incluso infectar a un sistema con base en engaños, normalmente usan alertas y su factor clave es jugar con rapidez por ejemplo indicando que tienes algún problema y debes solucionarlo.

Phisisng .- Es una de las técnicas de ingeniería social más importante y peligrosa. Un ciberdelicuente puede enviar un correo electrónico a un usuario en el que dice que hay un problema con su cuenta de algún servicio común por ejemplo Facebook, Netflix, correo electrónico o cualquier cosa. En este correo le indica que debe iniciar sesión con urgencia y verificar su identidad, cambiar algún dato o algo similar incluyendo ligas para el acceso las cuales no son reales si no hechas por el delincuente. Por lo anterior este mensaje no es cierto y lo real es que se trata de una estafa . La víctima por así llamarlo que es el usuario que recibe ese correo, en realidad si inicia sesión, envía algún dato o descarga algún archivo, lo está haciendo desde enlaces que son falsos. Con esas acciones de ingeniería social el delincuente logra obtener los datos y contraseña de la víctima para obtener algún beneficio por esta información.

Farming. En esta técnica el ciberdelincuente lo va haciendo poco a poco y va ganándose la confianza de la víctima. Pueden contactar por ejemplo por redes sociales. El objetivo de esta técnica es ir recabando información, datos que posteriormente se podrían utilizar en contra de la víctima . Por ejemplo podrían amenazas con publicar datos personales, información de una empresa, fotos, vídeos etc.

Vishing. Esta técnica es usada vía telefónica, donde el ciberdelincuente llama a la víctima y se hace pasar por una organización legítima, o por una empresa que le ofrece algún tipo de servicio, o algún banco , lo que va a buscar una vez más es obtener datos personales o información sensible que pueda utilizar para algún beneficio.

¿Qué hacer para protegerse?

Una de las cosas que recomiendan los expertos es usar tu sentido común , tratar de evitar errores que puedan comprometer nuestra información personal, siempre se debe estar alerta de los mensajes que recibimos y de quien los recibimos , no es bueno curiosear y abrir mensajes de gente desconocida o con mensajes muy alertantes, Nunca abrir o iniciar una sesión a través de ligas o enlaces que vengan de correos electrónicos, redes sociales o algo similar que nos pida o solicite información (usuario, pasword o datos personales)

Mucha gente piensa que con solo tener instalado un buen antivirus es suficiente, pero la realidad es que este antivirus solo detectará archivos maliciosos que sean descargados a raíz de un ataque de los que ya mencionamos , pero somos nosotros los que debemos evitar caer en ellos, desconfiando en todo momento de correos que nos llegan solicitando información .

Otra medida de protección es tener bien guardadas y protegidas con contraseñas robustas las cuentas bancarias y otros servicios sensibles.

Por último es muy importante tener su equipo actualizado, así como su sistema de antivirus y siempre verificar la información que nos llega y por quien es enviada.