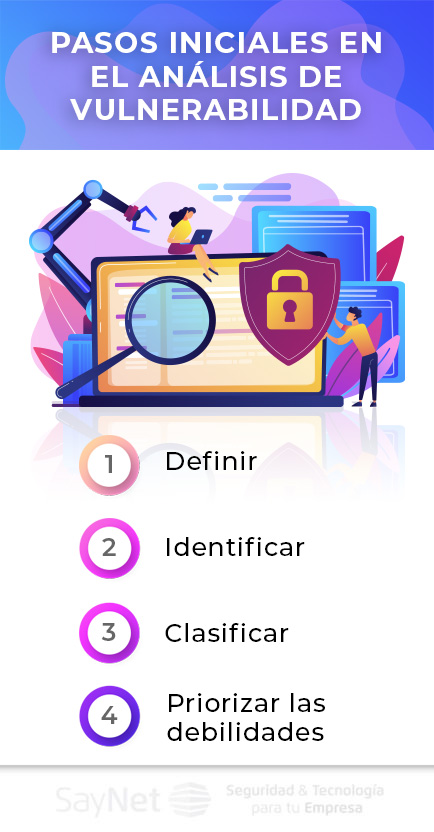

El análisis de vulnerabilidad consiste en definir, identificar, clasificar y priorizar las debilidades de las aplicaciones para proporcionar una evaluación de las amenazas previsibles y reaccionar de manera apropiada.

Organizaciones que se encuentran en mayor riesgo de sufrir ciberataques, sin importar su tamaño, pueden beneficiarse de las evaluaciones de vulnerabilidad para hacer que sus entornos sean más seguros.

Sin embargo, empresas grandes y otras organizaciones que están sujetas a ataques continuos deben desarrollar rutinas analíticas más fuertes para proteger sus estructuras y aplicaciones. En las empresas donde los datos son el principal activo del negocio, evitar la pérdida o fuga de información es un factor clave de éxito.

En este post, hemos recopilado información general sobre el análisis de vulnerabilidad en las estructuras corporativas, explicando un poco más sobre la importancia de este tipo de análisis y dando consejos a los profesionales que pretenden dar los primeros pasos en la búsqueda de entornos más seguros.

Importancia del análisis de vulnerabilidad

Las flaquezas de seguridad, existentes en los ambientes corporativos, suelen ser utilizadas por los crackers para conseguir el acceso ilegal a la empresa. En este sentido, es esencial que los profesionales de la tecnología se esfuercen por identificar los puntos débiles antes de que sean dscubiertos por usuarios malintencionados.

Una evaluación más completa de la vulnerabilidad debe tener en cuenta las aplicaciones utilizadas en la vida diaria de la empresa, desde sistemas operativos, software para la ejecución de tareas diarias (CRM, ERPs, repositorios de archivos, etc.), software para la seguridad digital corporativa (UTM Firewall, NGFW, etc.), y también software y aplicaciones desarrolladas por la propia empresa para satisfacer necesidades internas, o con fines comerciales.

Una evaluación de la vulnerabilidad identifica los puntos flacos de seguridad en el medio ambiente y en aplicaciones específicas, sirviendo como parámetro para evaluar riesgos y promover cambios en el medio ambiente en busca de estructuras más seguras.

El análisis también ayuda a comprender la estructura tecnológica de la empresa y a madurar en términos de seguridad de la información. Todo esto ayuda a reducir la probabilidad de que los ataques virtuales tengan éxito.

¿Cómo funcionan los análisis de vulnerabilidad?

Existen dos etapas principales en un análisis de vulnerabilidad, dependiendo del modelo de evaluación adoptado:

Crear perfiles para localizar posibles debilidades que pueden ir desde configuraciones incorrectas hasta defectos complejos con la capacidad de comprometer drásticamente una aplicación;

Producir informes detallados con registros de las vulnerabilidades encontradas para permitir la reparación inmediata y el aprendizaje en futuras ocasiones.

La evaluación de vulnerabilidades puede tomar varios perfiles, dependiendo del tipo de aplicación y de las necesidades del desarrollador.

Una de las lógicas analíticas más utilizadas es el Test dinámico de seguridad de aplicaciones (DAST). La técnica identifica defectos de seguridad mediante la alimentación de condiciones de fallas para encontrar vulnerabilidades en tiempo real, y ocurre a partir de la ejecución de aplicaciones web en condiciones de estrés computacional.

Otro análisis de vulnerabilidad común es el Static Application Security Test (SST), un análisis profundo del código de una aplicación para identificar vulnerabilidades sin ejecutar el programa.

Tanto el DAST como el SST establecen cursos diferentes para el análisis de vulnerabilidad. Mientras que SST es capaz de identificar vulnerabilidades graves, como scripts maliciosos e inyección de SQL, DAST identifica fallos críticos a través de pruebas de intrusión externas, que se producen mientras se ejecutan las aplicaciones web.