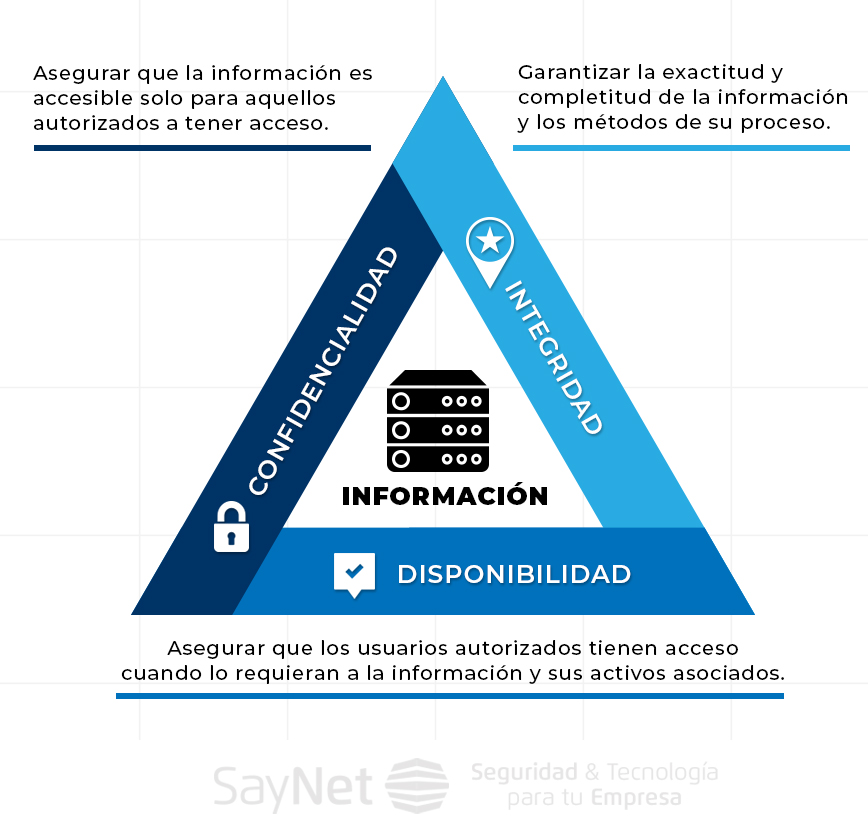

Según ISO27000 todo conjunto de datos – escritos, gráficos, hablados, impresos, almacenados electrónicamente o en físico, proyectados o enviados por correo – que se encuentren organizados en poder de una entidad debe ser considerados como información de valor sustancial y por lo tanto debe ser protegida y preservada por la organización y todos sus actores en tres formas de tratamiento:

- Confidencial.- la información solo es accesible para personal, entidades o procesos previamente autorizados.

- Integridad.- consiste en saber con exactitud los usos que se le está dando a la información.

- Disponibilidad.- acceso y aprovechamiento de la información previamente autorizada.

Establecer un proceso adecuado de gestión de la seguridad de la información tiene como base, llevar un proceso sistemático, documentado y conocido por todos los elementos, internos y externos de la organización. Lo anterior, da como resultado que la organización sea rentable, alineada a normatividades y cuente con una imagen institucional adecuada; convirtiendo esta gestión en beneficios económicos, legalidad, dinamismo, protección, aprovechamiento de oportunidades y cumplimiento de objetivos.

Para una correcta gestión de información, es necesario que tanto proveedores internos como externos y clientes, jueguen un papel activo dentro del proceso, ya que todos forman parte del modelo de gestión y por lo tanto deben llevar procesos adecuados de planificación implementación de controles de seguridad. El objetivo principal del SGSI es implementar controles de seguridad basados en una evaluación de riesgos y en una medición de su eficacia enfocada a los objetivos de negocio.

El SGSI se conforma por cuatro momentos base: planificar, hacer, verificar y actuar.

- Planificar.- definir alcances, políticas de seguridad, identificar los riesgos, definir un plan de tratamiento de riesgos.

- Hacer.- metodología de evaluación de riesgos, analizar y evaluar los riesgos, implementar el plan de tratamiento de riesgos e implementar controles.

- Verificar.- declaración de aplicabilidad, definir un sistema de métricas, gestionar operaciones, gestionar recursos, actualizaciones.

- Actuar.- tratamiento de los riesgos, detección y respuesta de incidentes, monitoreo y revisión, auditorías internas, registro de acciones y eventos, alcanzar objetivos y comunicar acciones y mejoras.