Autenticación de Factor múltiple: Las herramientas de Autenticación de Factor múltiple se han convertido en la mejor opción en cuestión de ciberseguridad.

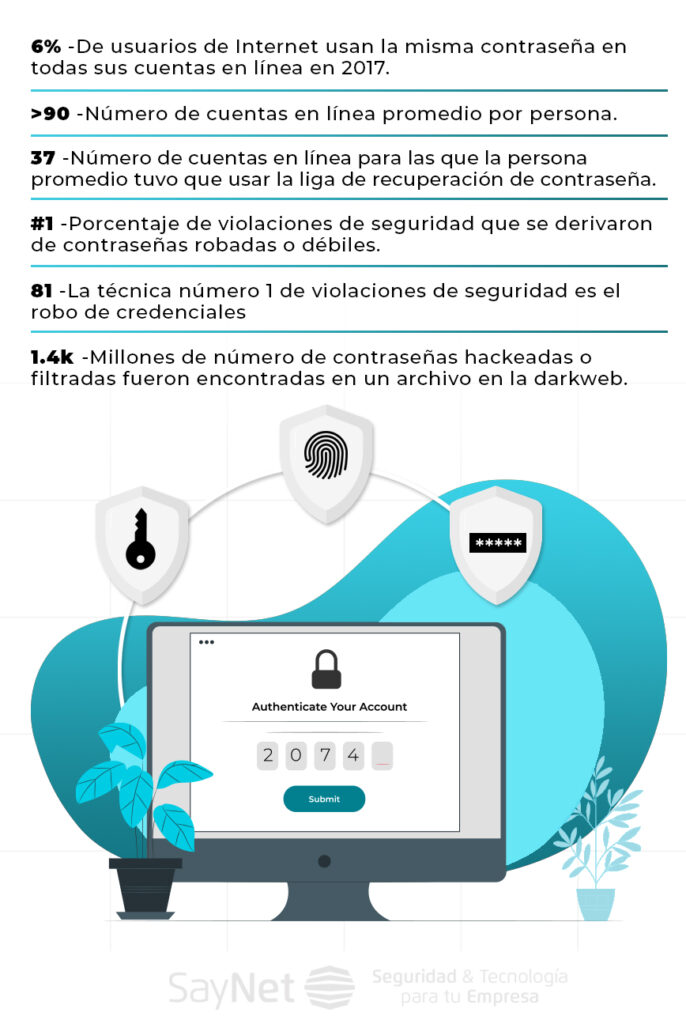

1 de cada 5 personas utiliza normalmente contraseñas poco seguras o compartidas ¿Cuántas de estas personas trabajan en tu empresa? Tus redes se encontrarán seguras si empiezas a usar herramientas de ciberseguridad.

Actualmente el uso de contraseñas robadas para acceder a los recursos en la red personales y de las empresas es la táctica #1 que usan los piratas informáticos.

Al requerir una prueba de identidad adicional además de una contraseña simple, la autenticación multifactorial es la mejor opción de ciberseguridad para proteger tu negocio o el acceso a cuentas personales.

Tomando en cuenta que tan solo una contraseña robada puede comprometer tu red, debes preguntarte qué probabilidades hay de que uno o más de tus empleados no manejen correctamente sus contraseñas.

Algo aún más alarmante es que los costos asociados con las infracciones pueden alcanzar los millones de dólares con las multas directas, los gastos de investigación y corrección, así como los gastos indirectos de los clientes perdidos y la baja productividad de los empleados.

Atrás han quedado las soluciones tradicionales de autenticación de dos factores (2FA), en consecuencia, ahora no basta con solo eso, es indispensable contar con multifactores de autenticación con formas innovadoras para identificar a los usuarios como el ADN para dispositivos móviles.

Las formas más comunes de autenticar la identidad de los usuarios son: Algo que sabes (Contraseña, PIN), algo que tienes (token, celular) y además algo que eres (huella digital, rostro).

Por lo que el mejor esfuerzo del personal no es suficiente.

No dejes que una contraseña débil ponga en peligro los datos de tu negocio, o cuentas personales, por lo tanto, protégete con herramientas de autenticación de factor múltiple: